Para cometer delitos, los piratas informáticos aprovechan el carácter público y descentralizado de internet, las vulnerabilidades de los sistemas y la ingenuidad y la imprudencia de las personas.

En el mundo contemporáneo, la vida transcurre en una red de redes. La digitalización y la hiperconectividad marcan las vidas de personas, organizaciones y países. No es posible mantenerse al margen de esta tendencia. La llamada «transformación digital» no es una moda, y no resulta exagerado afirmar que se impone como condición para la competitividad y la sostenibilidad de toda organización.

En la red de redes la información se almacena en dispositivos propios o rentados, así como en aplicaciones que recogen y procesan esa información. Esos dispositivos, a su vez, residen en instalaciones propias o de terceros, o forman parte de la nube o la neblina. La información fluye por esa red de redes —que no lo haga es un desperdicio inadmisible— y aquí comienza la preocupación por la ciberseguridad.

Internet es público y descentralizado, dos características que lo hacen robusto, adaptable y escalable, y que lo han convertido en el gran habilitador de la innovación y el crecimiento económico. Sin embargo, esas mismas características las aprovechan personas y grupos delincuenciales que utilizan las vulnerabilidades de los sistemas, así como la ingenuidad y la imprudencia de las personas, para infiltrarse en las organizaciones con fines criminales.

El número de ataques cibernéticos ha aumentado de forma exponencial. Los ataques se han automatizado, de forma que en lugar de preguntarse si será o no el blanco de la ciberdelincuencia lo más correcto sería preguntarse cuándo le tocará.

Hay formas de mitigar las vulnerabilidades y protegerse. Pero el desconocimiento de las herramientas y las estrategias disponibles, sumado a una serie de mitos sobre ciberseguridad y seguridad de datos, obstaculizan la adopción de prácticas de ciberseguridad y abonan el terreno para los ciberataques.

Lo que está en riesgo

Hace cuarenta años, la infraestructura permitía operar a las organizaciones y les daba valor. Con la digitalización eso ha cambiado. Cada vez más, son los datos y lo que la organización hace con ellos lo que pesa más en su valor. Se habla de continuidad digital porque, sin acceso a sus datos y aplicaciones, las organizaciones se ven, literalmente, incapacitadas para operar, tanto como si sufrieran un fallo masivo de suministro eléctrico o padecieran los embates de un cataclismo.

Con un ciberataque no solo se pone en riesgo la continuidad del negocio: también se erosionan la fiabilidad y la reputación de la organización atacada y la moral de sus integrantes. Filtraciones de datos sensibles de los clientes y amenazas a la seguridad y los servicios públicos de los países pueden ser consecuencias de un ciberataque.

El Foro Económico Mundial ha dedicado mucha atención a este tema porque «los ataques en sí mismos también se están volviendo más agresivos y generalizados». Además, «los grupos de cibermercenarios están listos a proporcionar acceso a sofisticadas herramientas de ciberintrusión para facilitar tales ataques» (World Economic Forum, 2022: 47).

Los números del cibercrimen

El cibercrimen mueve cantidades colosales de dinero, incluso mayores que las del narcotráfico, y sin sus riesgos y dificultades. De acuerdo con el Informe de riesgo global 2020 del Foro Económico Mundial, la probabilidad de detección y enjuiciamiento de los piratas informáticos es tan baja como el 0,05 por ciento en Estados Unidos (World Economic Forum, 2020). El carácter global de sus operaciones y la enorme cantidad de posibles víctimas —cualquier persona u organización puede ser blanco de ciberataques— explican los enormes costos asociados con este tipo de crimen.

Un estudio de la firma CyberRes (2022), con una muestra de 5.600 organizaciones medianas de América, África, Asia-Pacífico, Asia Central, Medio Oriente y Europa, revela que el 64 por ciento de los ataques incluyeron la solicitud de pago de rescate (a estos ataques se les conoce como secuestro de datos o ransomware), que fue pagado en el once por ciento de los casos. Solo en el 21 por ciento de los secuestros de datos se exigieron sumas inferiores a 10.000 dólares. El costo promedio de esos ataques se situó en 812.000 dólares y el 47 por ciento de las empresas atacadas sufrió nuevos ataques.

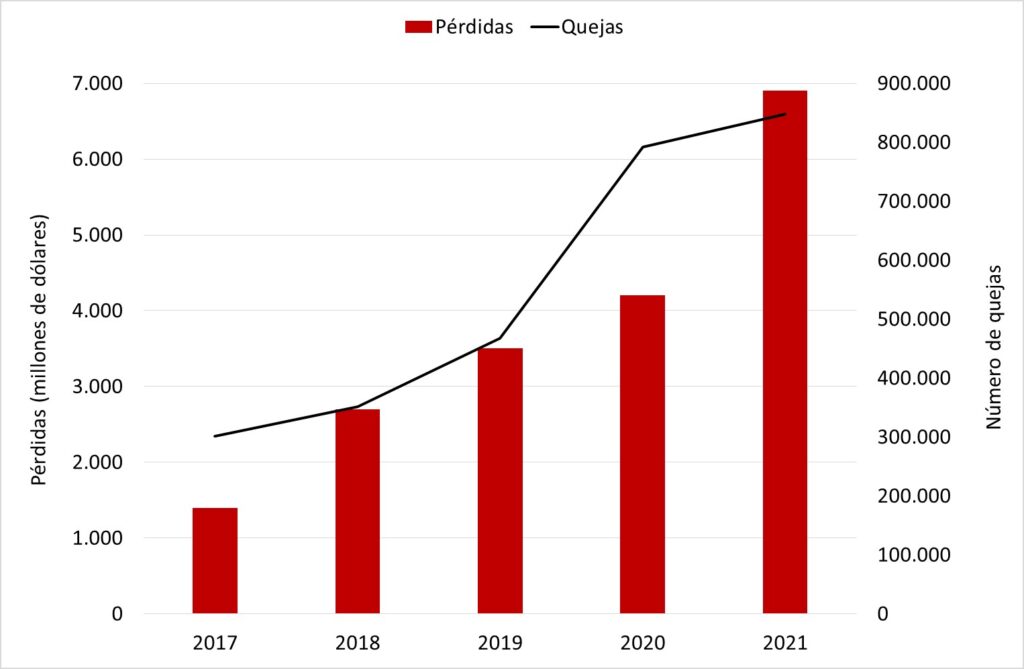

Además del pago de rescate hay otros costos asociados a un ciberataque. El 86 por ciento de los ataques perpetrados afectó la operación del negocio y el tiempo promedio de recuperación fue de treinta días (CyberRes, 2022). De acuerdo con el FBI, la cibercriminalidad registrada en su Centro de Denuncias de Delitos en Internet costó 6.900 millones de dólares durante 2021, un aumento de más del sesenta por ciento con respecto al valor registrado en 2020 (Federal Bureau of Investigations, 2022).

Denuncias y pérdidas económicas por ciberdelitos en Estados Unidos

(número de quejas reportadas ante el Centro de Denuncias de Delitos en Internet y pérdidas en miles de millones de dólares)

Fuente: Federal Bureau of Investigations (2022).

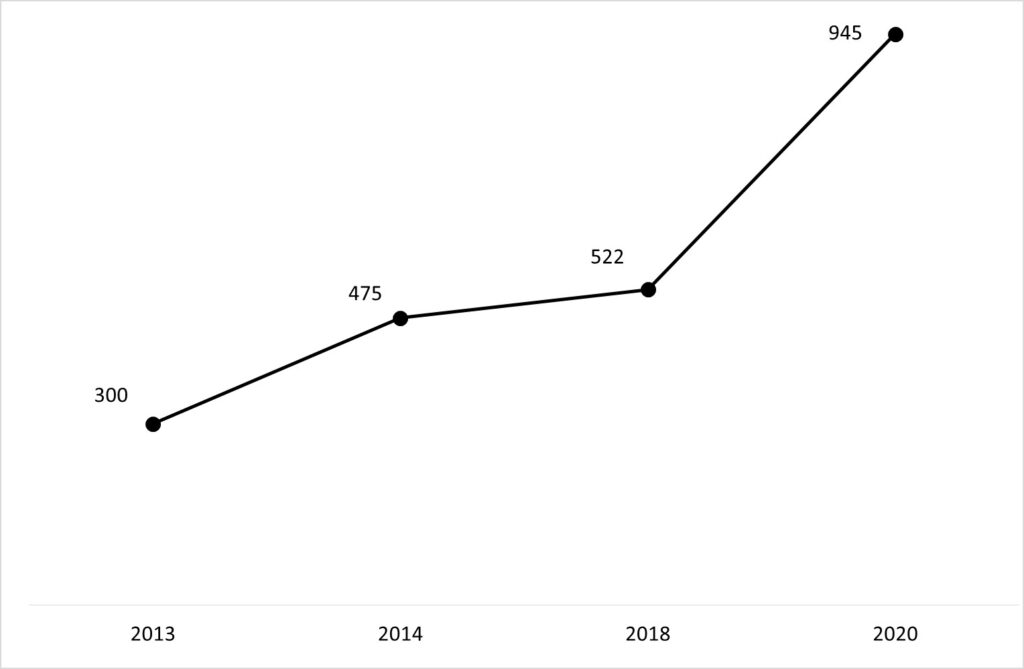

McAfee, la compañía proveedora de antivirus, reporta los costos ocultos del cibercrimen para las organizaciones, que pasan inadvertidos para muchos y se refieren a daño reputacional, oportunidades de negocio perdidas y daño moral. En su reporte de diciembre de 2020, estos costos alcanzaron 945.000 millones de dólares: uno por ciento del PIB mundial (Smith y Lostri, 2020).

Al igual que en el reporte del Centro de Denuncias de Delitos en Internet, preocupa no solo el monto, sino también la tasa de crecimiento: un aumento de cincuenta por ciento entre 2008 y 2020, y de 300 por ciento entre 2013 y 2020. Incluso hay cálculos que sitúan ese costo en unos diez billones de dólares para 2025.

Costo estimado del cibercrimen en el mundo

(miles de millones dólares)

Fuente: Smith y Lostri (2020).

Además de extenderse por todo el mundo, el cibercrimen ha alcanzado una sofisticación alarmante. Uno de los peores ataques perpetrados hasta la fecha —contra SolarWinds a finales de 2019— implicó el trabajo coordinado de más de mil programadores; por lo tanto, la imagen del ciberdelincuente como una persona solitaria que trabaja por su cuenta debe cambiarse para comprender su naturaleza de crimen organizado y excelentemente coordinado. Incluso quienes no son duchos en la tecnología, pero sí en el crimen, pueden contratar servicios de extorsión en la llamada internet oscura (dark web), la porción de la red oculta para la mayoría de los navegadores, que siguen un modelo de negocio identificado con las siglas RaaS (secuestro de datos como servicio, en inglés).

En Latinoamérica los ataques crecieron un 24 por ciento durante los primeros ocho meses de 2021; se calculan unos 35 ataques por segundo. Venezuela se situó por encima de ese promedio con un crecimiento de 29 por ciento. La mayoría de las organizaciones migraron a teletrabajo por causa de la pandemia, y lo hicieron sin protegerse, lo que produjo un incremento de 78 por ciento de ataques, que utilizaron las tecnologías de acceso remoto para entrar a las redes corporativas y robar datos o extorsionar. Venezuela experimentó 113 por ciento de crecimiento de este tipo de ataques, para ubicarse en el segundo lugar de América Latina detrás de Costa Rica (378 por ciento) (Diazgranados, 2021).

¿Hay posibilidad de protección?

Si bien no es posible garantizar un ciento por ciento de protección, sí es posible mitigar los riesgos. Las medidas adecuadas de ciberseguridad y seguridad de datos pueden reducir los ataques significativamente. Si esto es así, ¿por qué los costos del cibercrimen son tan altos?

Muchas organizaciones desconocen las formas de protegerse o tienen ideas erróneas con respecto a la ciberseguridad. La protección requiere un modelo de gestión de la seguridad que incluya planes de prevención y respuesta, así como servicios de seguridad y salud de las plataformas de tecnología. Sin embargo, a pesar de que en el estudio realizado por McAfee, el 96 por ciento de las 1.500 empresas encuestadas declaró haber sufrido algún incidente, solo el 44 por ciento contaban con planes, tanto de prevención como de respuesta ante incidentes de seguridad, y del 63 por ciento que dijeron tener planes de respuesta, solo el 32 por ciento los tenían activos. Para colmo de males, en la mayoría de estas empresas, la alta gerencia no participó en el desarrollo de los planes (Smith y Lostri, 2020).

El estudio de McAfee reporta que las organizaciones invirtieron 145.000 millones de dólares en ciberseguridad en 2020, el 15 por ciento de la suma calculada como costo del cibercrimen ese mismo año (945.000 millones). Si se cruzan estos dos resultados, se verá no solo que la inversión es escasa, sino también que parte de ella se desperdicia (el 68 por ciento no tiene planes de prevención y respuesta activos).

Quizá el mayor obstáculo para procurar una protección adecuada se encuentra en ideas equivocadas o mitos acerca del ciberriesgo. He aquí algunos de los mitos más prominentes.

¿Quién está pensando en seguridad de datos en la organización?

Hace algunos años el activo estratégico de una organización estaba en su infraestructura, hoy está en sus datos. Basta con dar un vistazo a la valoración que hace el mercado de las empresas para corroborarlo. Si los datos y la información que proveen tienen esta primacía, entonces el plan estratégico de las organizaciones tendría que incluir la ciberseguridad entre sus líneas de acción.

La ciberseguridad no es un asunto exclusivo de los técnicos de la organización. Desde el punto de vista estratégico, es un asunto de los directivos. El Foro Económico Mundial ha enfatizado esto en los últimos años. Muchas compañías han dado un paso adelante y han agregado el cargo de director de seguridad de información (CISO) a su C-suite.

Los cargos relacionados con el desarrollo de un plan de seguridad de datos incluyen la cabeza de la organización (CEO), el director de tecnologías de información (CTO), el director de información (CIO) y el CISO. Los gerentes de área participan en el proceso para garantizar que cada uno conoce su responsabilidad en la ejecución de los planes.

¿Qué sucede en las organizaciones medianas y pequeñas? La mayoría no cuenta con la figura de CISO, y tienen un departamento de tecnología de información (TI) pequeño, cuando existe. Sin embargo, pueden tercerizar esa función.

Advertencia: conceda a la ciberseguridad el valor que requiere, desde la alta gerencia hasta cada uno de las integrantes de la organización.

«Tengo un departamento de TI, estoy protegido»

Contar con un departamento de tecnología de información no implica ciberseguridad. La ciberseguridad es una especialidad dentro de las tecnologías de información y requiere competencias y herramientas específicas. Suponer que el personal del departamento de TI cuenta con las competencias y herramientas requeridas es como suponer que un cirujano de las vías digestivas puede hacer una cirugía de cerebro con, además, el mismo instrumental. Tanto en la medicina como en la informática el grado de complejidad de la disciplina requiere profesionales e instrumentos desarrollados para fines particulares.

Este mito ha tenido un doble efecto negativo para la seguridad de la información. Por un lado, los directivos de las organizaciones que tienen un departamento de TI, sea cual fuere su tamaño, piensan que no necesitan protección adicional y, por lo tanto, no la procuran. Por el otro, los técnicos de TI suelen rechazar a las firmas especializadas en estos servicios, porque sería admitir que las necesitan; es decir, reconocer una limitación que sus jefes pueden atribuir a falta de capacidad.

Aun en el caso de contar con personal formado en ciberseguridad en la plantilla de técnicos, para estar efectivamente protegida la organización necesita modelos de gestión, de seguridad y de salud, además de un conjunto de herramientas, analistas de seguridad y servicios de actualización de amenazas. La ciberseguridad es una carrera sin fin, porque los piratas no descansan, sus herramientas cada vez son más avanzadas y obran con mala intención, de lo que carece buena parte de la población. Protegerse es una labor específica y especializada.

Advertencia: comprenda que la ciberseguridad y la seguridad de información son disciplinas específicas dentro del cada vez más amplio campo de las tecnologías de información. No suponga que su departamento de TI cuenta con las capacidades técnicas, el tiempo y las herramientas requeridas, verifique que así sea y, si no lo es, busque ayuda, incluso puede tercerizar esa tarea.

«Tengo firewall, estoy protegido»

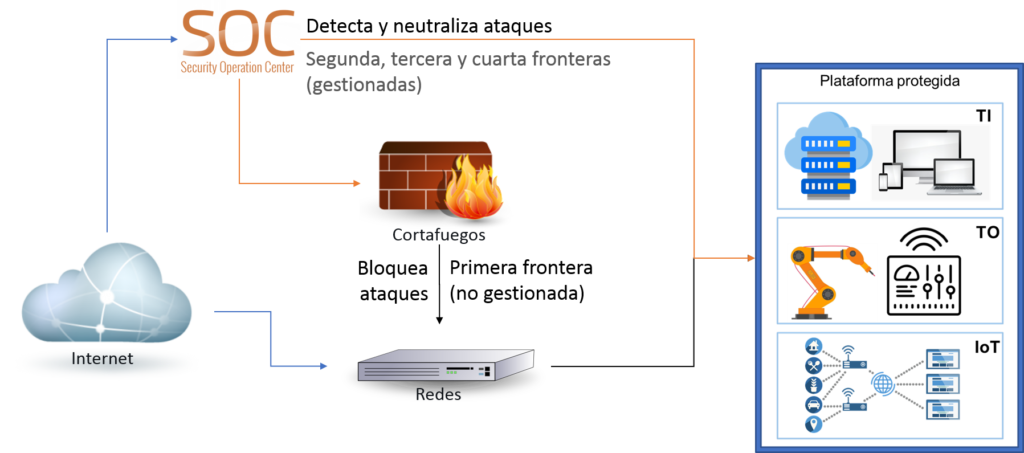

Solo parcialmente. La evolución de la ciberpiratería exige evolución de la ciberseguridad. Si bien es cierto que un cortafuegos (firewall) ofrecía protección hace algunos años, eso ya no es así. El cortafuegos y prácticas tales como antivirus, actualizaciones de software y contraseñas constituyen un primer anillo de seguridad no gestionada o con un grado muy bajo de gestión.

Es preciso agregar un anillo gestionado de seguridad que permita prevenir, detectar y proteger. Ese tipo de seguridad lo ofrece el llamado centro de operaciones de seguridad (SOC). Un SOC se compone de un equipo de analistas con un modelo de gestión y herramientas de ciberseguridad para investigar sobre las nuevas amenazas y métodos utilizados por los piratas informáticos, vigilar los equipos para detectar vulnerabilidades (salud), responder a los ataques que pueda sufrir la organización y comunicar/escalar los incidentes (seguridad). El SOC protege lo que el cortafuegos no puede.

Esquema de un centro de operaciones de seguridad

Mantener un SOC propio resulta costoso, porque requiere herramientas de software avanzadas y perfiles profesionales cotizados que trabajan 24×7. Por eso los SOC también se ofrecen como servicio tercerizado (SOC-as-a-service). Esto pone la ciberseguridad al alcance de las pymes y de las grandes empresas que ven en este tipo de servicios un ahorro de costos, así como acceso al conocimiento y la experiencia que brinda proteger una base amplia de clientes.

Advertencia: verifique que cuenta con un esquema idóneo de ciberseguridad y seguridad de información.

«Estoy en la nube, tengo seguridad de datos»

Contrario a lo que se piensa, estar en la nube no garantiza la seguridad de la información. La nube garantiza disponibilidad, y la mayoría de los proveedores han realizado esfuerzos para asegurar su plataforma. Sin embargo, de acuerdo con un estudio realizado por International Data Corporation (Ermetic, 2021) que incluyó a 200 CISO de Estados Unidos, el 98 por ciento afirmó que su infraestructura de nube sufrió al menos una vulneración de seguridad (filtración de datos), durante los 18 meses previos al estudio, y el 43 por ciento reportó haber sufrido diez o más eventos del mismo tipo en ese mismo plazo. Si se considera que más del noventa por ciento de las empresas utiliza servicios de nube, eso significa que la mayoría de las empresas ha experimentado este tipo de vulneraciones a su seguridad.

La situación se complica cuando se utiliza más de un proveedor de nube, porque los controles de seguridad cambian de un proveedor a otro (Ermetic, 2021). Por ejemplo, en algunos servicios de nube los usuarios pueden escalar sus permisos y acceder a datos y aplicaciones que originalmente estaban restringidas. Si tiene varios proveedores de nube, asegúrese de conocer las características de sus servicios y de que llenan sus requisitos. No suponga que su servicio de nube incluye ciberseguridad. Quizá no la ofrece o debe contratarse expresamente.

Advertencia: si está en la nube, revise detalladamente sus acuerdos de servicio, consulte con su proveedor y asegúrese de que su infraestructura esté debidamente protegida. No suponga nada, verifique su situación.

«Soy pequeño, eso me hace poco atractivo»

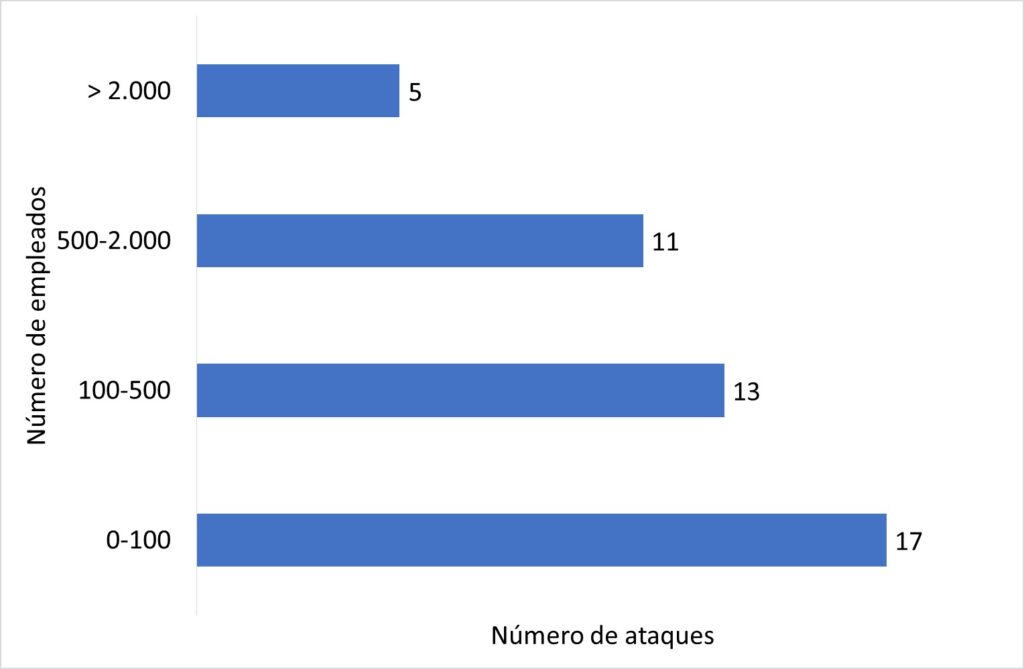

No hay blanco pequeño para un ciberataque. Por diversas razones, las pymes suelen estar más desprotegidas, lo que las convierte en un grupo de preferencia para la piratería informática.

Muchas organizaciones, no solo pymes, siguen siendo víctimas por no conocer ni evaluar los riesgos ni las características del cibercrimen. No cuentan, entre otros, con programas de concienciación adecuados: los usuarios desconocen los riesgos y el daño potencial que pueden sufrir. Además, la velocidad de los cambios en estas tecnologías y la velocidad con que aparecen nuevas vulnerabilidades les hacen pensar que no podrán ganar esta carrera, lo que desalienta e incluso paraliza.

Lo cierto es que las pymes están recibiendo más ataques que las grandes organizaciones, como revela un estudio realizado por la empresa Barracuda Networks (2022). Luego de analizar millones de correos electrónicos de miles de empresas, que circularon durante 2021, encontraron que los integrantes de las empresas con menos de cien empleados recibieron en promedio 350 por ciento más ataques de ingeniería social que los integrantes de empresas más grandes. El estudio tomó en cuenta los siguientes tipos de ataques de ingeniería social:

- Compromiso de correo electrónico comercial: el pirata informático se hace pasar por ejecutivo de una firma y solicita transferencias o donaciones falsas.

- Suplantación de identidad: se envían correos a nombre de organizaciones como bancos o firmas reconocidas, y se pide al usuario clicar en un enlace que lo lleva a una página de software malicioso.

- Extorsión: se amenaza al receptor con publicar fotografías o videos comprometedores.

- Estafa: se pide a la víctima un pago a cambio de un billete de lotería o una visa de trabajo…

- Secuestro de conversaciones: el pirata se inserta en una conversación y suplanta la identidad de una de las partes, por lo general, para fingir un negocio y exigir transferencias de dinero.

Ataques de ingeniería social

(número promedio de ataques por buzón de correo por tamaño de empresa)

Fuente: Barracuda Networks (2022).

El informe de Inteligencia de amenazas de SonicWall (2022) reveló que el comercio minorista sufrió el 21 por ciento de las pérdidas económicas y daños a la reputación debido al secuestro de datos en 2021: el doble que en 2020.

Advertencia: busque un servicio integral de ciberseguridad que se adapte a su presupuesto, chequee sus credenciales, establezca con claridad los acuerdos de servicio y proteja su organización.

«No soy un banco, mi riesgo es menor»

Otro mito bastante difundido es que, como gobiernos y bancos son las víctimas preferidas, otros sectores corren menos riesgos. Si bien es cierto que las entidades financieras y de gobierno reciben buena parte de los ataques, eso no disminuye el riesgo de convertirse en víctimas del cibercrimen de las organizaciones de otras industrias o sectores.

El informe de McAfee dedica un aparte al cibercrimen en el sector de la ¡salud! En países como Francia, Australia o Estados Unidos, los ataques a hospitales y centros médicos se han vuelto comunes. En el caso de Estados Unidos, en particular, hospitales medianos, cuyos recursos en tecnología de información son limitados, han sido víctimas de secuestro de datos: los delincuentes secuestran sus plataformas y los obligan a pagar para restablecer su operación. Los rescates varían entre miles y millones de dólares (Smith y Lostri, 2020).

En 2017 el sistema de salud del Reino Unido fue víctima de otro tipo de ataques, conocido como denegación de servicio (DDoS), que degrada el desempeño de los sistemas informáticos. Afortunadamente el ataque no produjo muertes, pero se cancelaron más de 19.000 citas. El costo del ataque se calculó en 92 millones de libras, entre pérdidas de productividad, esfuerzos de recuperación y actualizaciones de tecnologías de información.

Advertencia: proteja su organización. Se dice que hay tres tipos de organizaciones: las que han sido atacadas, las que serán atacadas y las que no saben que están siendo atacadas.

La ciberseguridad es un asunto de computadoras, servidores y bases de datos

Además de falsa, esta creencia es muy peligrosa. Contrario a lo que muchos puedan pensar, el objetivo de los piratas informáticos no se limita a las tecnologías de información. El internet de las cosas (IoT) y las tecnologías de operaciones también constituyen blanco de ataques.

El IoT describe objetos físicos —o grupos de estos— con sensores, capacidad de procesamiento, software y otras tecnologías que se conectan e intercambian datos con otros dispositivos y sistemas mediante internet u otras redes de comunicación (Wikipedia, 2022). Las tecnologías de operaciones son equipos y software utilizados para controlar y monitorizar equipos, activos, procesos y eventos industriales; por ejemplo, sistemas de supervisión, control y adquisición de datos (SCADA) y controladores lógicos programables (PLC), entre otros.

De acuerdo con el estudio de ciberamenazas de SonicWall (2022), durante 2021 ocurrieron más de sesenta millones de ataques de IoT. Por insólito que parezca, cada dispositivo conectado a internet es una puerta de acceso a la organización, por lo que ninguno debe dejarse desprotegido. En julio de 2017, un grupo de cibercriminales irrumpió en la base de datos de clientes de un casino: aprovecharon una vulnerabilidad en el termostato inteligente de la pecera ubicada en su vestíbulo. Aunque el ataque fue detectado, para el momento de contenerlo ya los ciberdelincuentes habían extraído diez gigabites de información de los jugadores que más apuestan (Williams-Grut, 2018).

Durante la pandemia las tecnologías de operaciones desempeñaron un papel primordial en los esfuerzos de las empresas para sostener sus negocios, en medio de limitaciones de recursos financieros y humanos. Si a esto se suman la automatización industrial en los procesos de fabricación, las exigencias normativas y la complejidad de la cadena de suministros, se explica el importante crecimiento del mercado de estas tecnologías. Con el fin de aumentar la eficiencia operativa y la rentabilidad, muchas empresas están integrando la infraestructura de tecnologías de operaciones con redes de tecnologías de información. Esta integración trae consigo beneficios como los siguientes (Fortinet, 2021):

- Mejoras en la efectividad de los equipos que, a su vez, aumenta la productividad.

- Mantenimiento basado en la condición de los equipos, en lugar del tiempo, que reduce las pérdidas de producción asociadas con interrupciones del servicio.

- Aumento de la disponibilidad y la confiabilidad de los activos, debido a los nuevos esquemas de mantenimiento.

- Digitalización de los registros en papel e informes de servicio, para actividades de servicio y mantenimiento.

- Empleo de gemelos digitales para la gestión del rendimiento de activos, que permite detectar problemas con antelación y resolverlos más rápidamente.

Un gemelo digital (digital twin) es una réplica virtual a imagen y semejanza de un equipo u otro objeto físico: la turbina de un avión, las palas de un aerogenerador, la fachada de un edificio, etc. Se utiliza para acceder remotamente al equipo y obtener información sobre su estado, así como para funciones de control.

La convergencia entre tecnologías de información y tecnologías de operaciones también implica retos. El noventa por ciento de las empresas consultadas en el estudio de Fortinet (2021) sufrieron al menos una intrusión de tecnologías de operaciones durante 2020 y el doce por ciento reportó más de diez. Las técnicas utilizadas son las mismas que en los sistemas de tecnologías de información (phishing, malware, secuestro de datos, denegación de servicio…). A pesar de los riesgos, los beneficios son tan grandes que no es una opción mantener la tecnología de operación aislada, sin conexión a internet. Tradicionalmente, tecnologías de operaciones y el internet de las cosas no los gestionan los departamentos de tecnología de información, por lo que se encuentran en un estado de indefensión, incluso en empresas grandes con alcance global.

Con el avance de la convergencia entre tecnologías de información y tecnologías de operaciones y la consolidación de la función de ciberseguridad y seguridad de datos, la protección de estos dispositivos se ha concentrado gradualmente en el director de seguridad de información. Sin embargo, muy pocas organizaciones han llegado hasta allá, y los piratas informáticos lo saben.

Advertencia: asegúrese de contar con un servicio automatizado de ciberseguridad que permita predecir y prevenir ataques. Este servicio debe asegurar los equipos de tecnologías de operaciones e internet de las cosas ubicados en sus instalaciones industriales, tanto como los equipos móviles y estaciones de teletrabajo.

Recomendaciones para proteger su organización de los piratas informáticos

Lo primero es desterrar los mitos e ideas equivocadas acerca de la seguridad de la información. Una falsa sensación de seguridad derivada de la ignorancia es la peor amenaza que enfrenta. En segundo lugar preste atención a las siguientes recomendaciones.

- Conozca su plataforma tecnológica. Las organizaciones proactivas, las que tienen un conocimiento profundo tanto de su plataforma (TI, TO e IoT) como del panorama de amenazas, serán las que salga mejor libradas. Existen servicios que ponen a prueba su plataforma para fortalecerla frente a posibles ataques (Red Team o Pentest).

- No se descuide. La seguridad de información es un proceso en perpetua ejecución, porque los ataques nunca terminan. La plataforma tecnológica evoluciona, lo mismo que las herramientas utilizadas por los piratas informáticos; por lo tanto, la ciberseguridad también tiene que evolucionar. Otorgue a la seguridad la prioridad que requiere: no deje solos a sus técnicos con esa responsabilidad. Incluirla en su estrategia le evitará pérdidas financieras, reputacionales y morales.

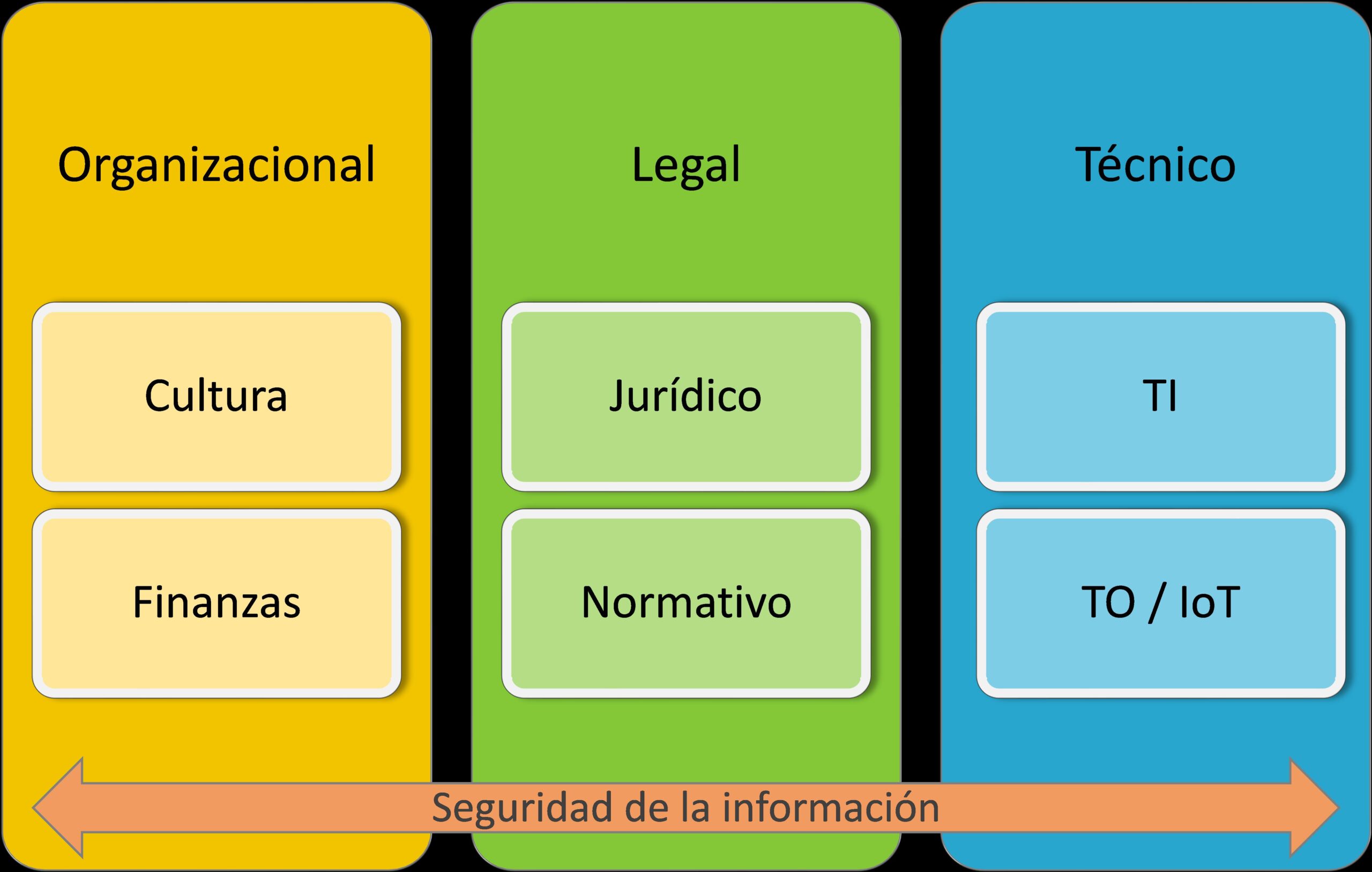

- Trate el tema desde una perspectiva integral. La seguridad de la información incluye aspectos organizacionales y legales, además de técnicos. Desde el punto de vista organizacional, promover una cultura de seguridad puede reducir las primas de las pólizas de seguros contra ciberataques. Desde la perspectiva legal, el cumplimiento de las leyes lo protegerá de ataques y males mayores; mientras que las normas le guiarán hacia la mejor forma de protegerse. Finalmente, utilice la tecnología para proteger su negocio. Si no tiene un centro de operaciones de seguridad propio (muchos no lo tienen), indague sobre las opciones de servicio disponibles. Invertir en este tipo de servicios le dará muy buen rédito.

Ámbitos de la seguridad de la información

- Profesionalice la seguridad de la información. Contar con una política de seguridad y herramientas capaces de contener las amenazas requiere algo más que implementar medidas aisladas. Si no cuenta con un director de seguridad de información y un departamento de tecnología de información con los recursos y capacidades necesarios, no dude en tercerizar la función del centro de operaciones de seguridad. Al elegir un proveedor de servicios, valore la oferta completa: ¿Le ofrece un enfoque integral de la seguridad de la información? ¿Incluye tecnologías de operaciones e internet de las cosas (si se aplica a su negocio)? ¿Qué tipo de evaluación de vulnerabilidades le ofrece? ¿Tiene herramientas automatizadas y analistas capacitados? Aunque nadie puede garantizarle un ciento por ciento de protección, indagar en estos aspectos, entre otros, le ayudará a contratar un buen servicio, que reduzca significativamente (hasta un 97 por ciento) las posibilidades de que uno de los ataques que sufra (porque los sufrirá) efectivamente cause daños.

- Incluya la seguridad de información en sus políticas o sistemas de cumplimiento. Las empresas deben cumplir un conjunto de leyes, reglamentos, estándares y normativas que afectan su actividad. Todos estos conceptos se fusionan con la ciberseguridad, la seguridad de la información y la gestión del riesgo. Es importante que las compañías consideren modelos que incrementen la eficiencia en la gestión del cumplimiento. Aunque parezca una tarea abrumadora, la cultura de cumplimiento apuntala la confiabilidad, la integridad y la madurez de una organización. En el caso particular de la ciberseguridad, prepara a las organizaciones para analizar el riesgo y crear condiciones para proteger la confidencialidad de los datos.

- No desista frente a los retos que encontrará. La pieza más complicada de este entramado es la concienciación. Poco puede hacerse si el personal de la organización desconoce las amenazas y cómo prevenirlas; por eso es preciso formarlos e informarlos. Trabaje con cada uno de ellos para que comprendan a cabalidad lo que está en juego y cree instancias que los apoyen en caso de dudas. Incluya el tema en sus contratos de trabajo; dé importancia a la capacitación continua.

- Asegure su organización contra ciberataques. Las medidas de ciberprotección no garantizan inmunidad, por lo que se recomienda una póliza de seguros contra ciberataques. Las hay con diferentes tipos y límites de cobertura, incluso para pymes o trabajadores por cuenta propia. Consulte sobre las opciones disponibles y recuerde que contar con un centro de operaciones de seguridad puede ayudarle a lograr una reducción importante en sus primas.

Los beneficios de la digitalización y la hiperconectividad superan con creces sus riesgos. Prepare a su organización para identificar y mitigar esos riesgos. No le dé más largas. Las organizaciones que no se ocupen apropiadamente de la seguridad de su información lo lamentarán- Quedarse fuera de la red de redes y desaprovechar las oportunidades de las tecnologías recientes no es una opción si desea ser competitivo.

Olga Bravo, country manager Venezuela de Synapsys Global y profesora invitada del IESA.

Suscríbase aquí al boletín de novedades de Debates IESA.

Referencias

Barracuda Networks (2022). Spear phishing: Top threats and trends. Key findings on the latest social engineering tactics and the growing complexity of attacks. https://assets.barracuda.com/assets/docs/dms/Spear-phishing-vol7.pdf

CyberRes (2022). 2022 Annual report. https://www.microfocus.com/en-us/cyberres.

Diazgranados, H. (2021). Ciberataques en América Latina crecen un 24% durante los primeros ocho meses de 2021. Kaspersky Daily. https://latam.kaspersky.com/blog/ciberataques-en-america-latina-crecen-un-24-durante-los-primeros-ocho-meses-de-2021/22718/

Ermetic (2021). State of cloud security 2021. https://l.ermetic.com/wp-idc-survey-results-2021

Federal Bureau of Investigations. (2022). Internet crime report 2021. https://www.ic3.gov/Media/PDF/AnnualReport/2021_IC3Report.pdf

Fortinet (2021). State of operational technology and cybersecurity report. https://www.fortinet.com/content/dam/fortinet/assets/analyst-reports/report-2021-ot-cybersecurity.pdf

Morgan, S. (2020). McAfee vastly underestimates the cost of cybercrime. CyberSecurity Magazine. https://cybersecurityventures.com/mcafee-vastly-underestimates-the-cost-of-cybercrime/

Smith, Z. M. y Lostri, E. (2020). The hidden costs of cybercrime. McAfee. https://www.mcafee.com/enterprise/en-us/assets/reports/rp-hidden-costs-of-cybercrime.pdf

SonicWall (2022). Cyber threat report. https://www.sonicwall.com

World Economic Forum (2020). The global risks report 2020. https://www3.weforum.org/docs/WEF_Global_Risk_Report_2020.pdf

World Economic Forum (2022). The global risks report 2022. https://www3.weforum.org/docs/WEF_The_Global_Risks_Report_2022.pdf

Wikipedia (2022). Internet de las cosas. https://es.wikipedia.org/wiki/Internet_de_las_cosas

Williams-Grut, O. (2018). Hacker stole a casino’s high-roller database through a thermometer in the lobby fish tank. Business Insider. https://www.businessinsider.com/hackers-stole-a-casinos-database-through-a-thermometer-in-the-lobby-fish-tank-2018-4